QuHno

Außer Betrieb

Das Problem ist meiner Meinung nach, dass das Ausnutzen der Hooking Schwachstelle von einem Eingeschränkten Benutzer Account erfolgen kann.

Normalerweise hat es alle mögliche Schadware ziemliche Probleme, wenn sie in einem solchen Account etwas anrichten will, ich vermute mal, dass alleine 90% aller Schadware in dem Szenario schon an der Hürde scheitert, sich die benötigten Rechte für eine Installation zu verschaffen.

KHOBE ähnliche Hacks könnten aber auch von einem einfachen One Trick Ponie, welche in einem reinen Benutzeraccount gestartet werden - also nicht installiert - durchgeführt werden und der eigentlichen Schadware dadurch die benötigten Rechte verschaffen.

Natürlich ist KHOBE an und für sich eine ziemlich unzuverlässige Sache, aber es ist und bleibt eine Lücke. Dass sie nicht eingesetzt wird, liegt meiner Meinung nach nicht daran, dass sie unzuverlässig (im Sinne von: Klappt vielleicht erst beim 2. oder 3. Mal) ist, sondern daran, dass immer noch die meisten Benutzer mehr oder weniger als Administrator unterwegs sind häufig sogar ohne Passwort (gestern schon wieder bei einem zu entseuchenden A**S Notebook gesehen: Der vorinstalliere AV Kram war abgelaufen, es dauerte nicht lange und der Rechner war verseucht. Rechner gestartet und mal wieder ein W7 Durchstart in den Admin Account ohne PW Eingabe :wand Die Win FW hat natürlich nichts bemerkt und den Kram brav nach draußen gelassen) und es dadurch 1000 einfachere Möglichkeiten gibt, die nötigen Änderungen vorzunehmen.

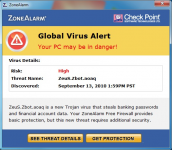

Letztendlich ist es aber sowieso gleichgültig, so lange der Benutzer Warnungen der Sicherheitssoftware einfach ignorieren kann, was leider erforderlich ist, solange Sicherheitssoftware Fehlalarme ausgibt (also auch in den nächsten 100 Jahren ). Social engeneering bzw. den Benutzer dazu zu veranlassen Alarme zu ignorieren ist immer noch die einfachste und effektivste Möglichkeit. Wenn dann noch hinzu kommt, dass immer noch viele nicht auf dem neuesten Patch Stand sind (leider gerade die Leute, die solche Sachen wie hier nicht lesen) hat Schadware so viele Möglichkeiten wie sie braucht, da kann die Firewall und das HIPS so gut sein, wie sie will.

). Social engeneering bzw. den Benutzer dazu zu veranlassen Alarme zu ignorieren ist immer noch die einfachste und effektivste Möglichkeit. Wenn dann noch hinzu kommt, dass immer noch viele nicht auf dem neuesten Patch Stand sind (leider gerade die Leute, die solche Sachen wie hier nicht lesen) hat Schadware so viele Möglichkeiten wie sie braucht, da kann die Firewall und das HIPS so gut sein, wie sie will.

Normalerweise hat es alle mögliche Schadware ziemliche Probleme, wenn sie in einem solchen Account etwas anrichten will, ich vermute mal, dass alleine 90% aller Schadware in dem Szenario schon an der Hürde scheitert, sich die benötigten Rechte für eine Installation zu verschaffen.

KHOBE ähnliche Hacks könnten aber auch von einem einfachen One Trick Ponie, welche in einem reinen Benutzeraccount gestartet werden - also nicht installiert - durchgeführt werden und der eigentlichen Schadware dadurch die benötigten Rechte verschaffen.

Natürlich ist KHOBE an und für sich eine ziemlich unzuverlässige Sache, aber es ist und bleibt eine Lücke. Dass sie nicht eingesetzt wird, liegt meiner Meinung nach nicht daran, dass sie unzuverlässig (im Sinne von: Klappt vielleicht erst beim 2. oder 3. Mal) ist, sondern daran, dass immer noch die meisten Benutzer mehr oder weniger als Administrator unterwegs sind häufig sogar ohne Passwort (gestern schon wieder bei einem zu entseuchenden A**S Notebook gesehen: Der vorinstalliere AV Kram war abgelaufen, es dauerte nicht lange und der Rechner war verseucht. Rechner gestartet und mal wieder ein W7 Durchstart in den Admin Account ohne PW Eingabe :wand Die Win FW hat natürlich nichts bemerkt und den Kram brav nach draußen gelassen) und es dadurch 1000 einfachere Möglichkeiten gibt, die nötigen Änderungen vorzunehmen.

Letztendlich ist es aber sowieso gleichgültig, so lange der Benutzer Warnungen der Sicherheitssoftware einfach ignorieren kann, was leider erforderlich ist, solange Sicherheitssoftware Fehlalarme ausgibt (also auch in den nächsten 100 Jahren